Compromission de l’application de bureau 3CX dans une attaque de chaîne d’approvisionnement

Risque(s)

Cheval de Troie

Résumé

Une version signée numériquement et trajonisée du client de bureau 3XC Voice Over Internet Protocol (VOIP) serait utilisée pour cibler les clients de la société dans une attaque en cours de la chaîne d’approvisionnement.

3CX est une société de développement de logiciels VoIP IPBX dont le système téléphonique 3CX est utilisé par plus de 600 000 entreprises dans le monde et compte plus de 12 millions d’utilisateurs quotidiens.

La liste des clients de l’entreprise comprend une longue liste d’entreprises et d’organisations de haut niveau comme American Express, Coca-Cola, McDonald’s, BMW, Honda, Air France, Toyota, Mercedes-Benz, IKEA, et le National Health Service (du Royaume-Uni qui a aussi publié une alerte jeudi).

Selon les alertes des chercheurs en sécurité et conformément aux vérifications sur SOC SNS SECURITY, les attaquants ciblent à la fois les utilisateurs Windows et macOS de l’application softphone 3CX compromise.

Alors que l’ANSSI soupçonne un groupe de piratage soutenu par l’État nord-coréen, les éléments techniques ne peuvent pas encore indiquer avec certitude la provenance de l’attaque.

Cette attaque de chaîne d’approvisionnement, baptisée « SmoothOperator » par SentinelOne, démarre lorsque le programme d’installation MSI est téléchargé à partir du site Web de 3CX ou qu’une mise à jour est poussée vers une application de bureau déjà installée.

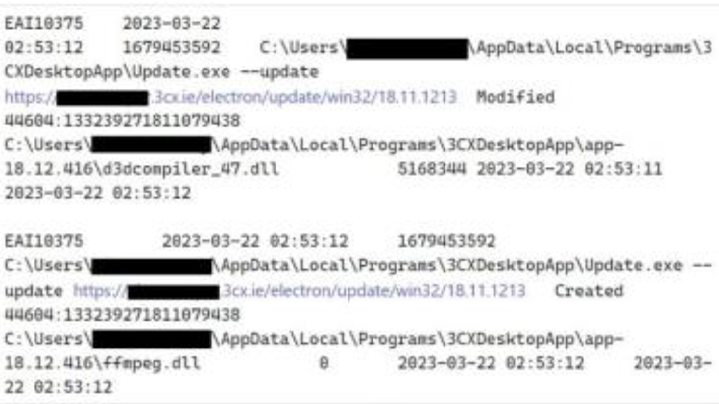

Lorsque le MSI ou la mise à jour est installée, il extrait ffmpeg.dll malveillant et le d3dcompiler_47.dll. Fichiers DLL, qui sont utilisés pour effectuer la prochaine étape de l’attaque.

Les équipes SentinelOne indiquent que le logiciel malveillant utilise ces chaînes Base64 pour télécharger une charge utile finale sur les appareils compromis, un malware de vol d’informations auparavant inconnu téléchargé en tant que DLL.

Ce nouveau logiciel malveillant est capable de collecter des informations système et de voler des données et des informations d’identification stockées à partir des profils utilisateur Chrome, Edge, Brave et Firefox.

Pour le moment, nous ne pouvons pas confirmer que le programme d’installation de Mac est également trojanisé.

Notre enquête en cours comprend des applications supplémentaires telles que l’extension Chrome qui pourraient également être utilisées pour mettre en scène des attaques.

Il est indiqué que la version trojanisée du client de bureau de 3CX se connectera à l’un des domaines contrôlés par l’attaquant suivants:

- akamaicontainer [. ] com / akamaitechcloudservices [. ] com /azuredeploystore [. ] com

- azureonlinecloud [. ] com /azurélineestorage [. ] com

- dunamistrd [. ] com /glcloudservice [. ] com

- qwepoi123098 [. ] com / sbmsa [. ] wiki

- denslabs [. ] com / visualstudiofactory [. ] com

- msedgepackageinfo [. ] com /msstorageazure [. ] com

- bureauaddons [. ] com /pbxcloudeservices [. ] com

- pbxphonenetwork [. ] com / zacharryblogs [. ] com

- pbxsources [. ] com / journalide [. ] org

Contournement

Le PDG de 3CX, Nick Galea, a confirmé jeudi matin dans un article sur le forum que l’application 3CX Desktop avait été compromise pour inclure des logiciels malveillants. En conséquence, Galea recommande à tous les clients de désinstaller l’application de bureau et de passer à la Client PWA à la place.